Metoda včelí plástve, hodní a zlí boti nebo firewall, co rozumí aplikacím

Covidová pandemie a rekordní nárůst kybernetické kriminality zásadním způsobem dopadly na procesy digitální transformace, digitalizaci obchodních modelů i způsoby komunikace firem se zákazníkem. Cloud, už dávno zbavený mýtů a pověr, je dnes pro drtivou většinu firem cestou jak získat spolehlivou a bezpečnou infrastrukturu pro digitální transformaci rychle, efektivně a bez zbytečných výloh.

Nezbytná je změna komunikace

COVID-19 se přes všechny negativní dopady paradoxně stal významným akcelerátorem digitální transformace. Statistiky uvádějí[1], že 97 % společností je přesvědčeno, že pandemie urychlila realizaci jejich digitální komunikační strategie v průměru o 6 let. 92 % pak soudí, že změna digitální komunikace je pro jejich byznys nezbytná.

Kybernetické hyeny

S pandemií je spojen i nebývalý nárůst kybernetické kriminality. To není strašák, to je skutečnost. Kybernetické hyeny využívají každého oslabení. Očekává se například[2], že do roku 2022 dosáhne počet DDoS útoků 14,5 milionu. Zatímco délka DDoS útoků klesá, jejich počet raketově narůstá. Jsou kratší, mnohem cílenější a stávají se z nich víceúčelové zbraně. Cílem už není jen znemožnit oběti fungovat. Do útokem oslabených systémů se dají snáze propašovat tzv. exploity, extrémně nebezpečné programy, které se v systému usídlí a později umožní nebo usnadní záškodníkům průnik.

Cloudové motivace

Vysvětlovat důvody, proč uživatelé stále častěji volí cloud, je možná nošením sov do Athén. Nicméně si je pojďme alespoň ve stručnosti shrnout. Pro firmy znamená cloud především úsporu nákladů a investic, pružnost, minimum starostí o správu, provoz a obnovu hardwaru, zajištění bezpečnostních a legislativních požadavků i dostupnost digitálních služeb. Dobrý cloud se postará o bezpečnost na úrovni kritické infrastruktury a dodržování globálních bezpečnostních standardů, o nejlepší možné technologie nebo o konsolidaci služeb či informací. Cloud prostě znamená méně starostí a možnost soustředit se víc na to, co skutečně vydělává peníze.

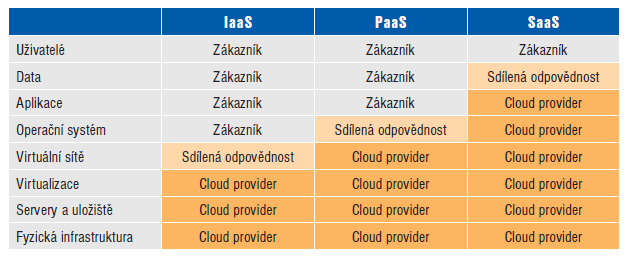

Odpovědnost je na obou stranách

Bezpečnost, a nejen kybernetická, záleží vždy na všech zúčastněných. Sebelepší cloud nezabrání nepoučenému nebo nezodpovědnému zaměstnanci kliknout na zavirovaný mail nebo brouzdat po nebezpečných stránkách a zavléct si do počítače třeba ransomware. Podle průzkumů společnosti Gartner bude do roku 2025 až 99 % bezpečnostních incidentů v cloudu způsobeno chybou zákazníka. Co je v cloudu, není automaticky bezpečné, ale velký díl odpovědnosti za kybernetickou bezpečnost na sebe cloud může vzít.

Ochrana infrastruktury

Ochrana infrastruktury, služeb a aplikací klienta v cloudovém prostředí je klíčovým bezpečnostním prvkem, který CRA Cloud poskytuje. Zahrnuje ochranu síťového perimetru, ochranu aplikační vrstvy a ochranu fyzické infrastruktury. Zkusme se nyní podrobněji podívat, aniž bychom se do detailů zabývali poměrně složitými principy jednotlivých typů útoků, jak obranné prvky fungují.

Ochrana síťového perimetru

Ochrana síťového perimetru se týká zabezpečení míst, kde se infrastruktura klienta stýká s okolním světem, tedy s internetem. Kdybychom infrastrukturu uživatele přirovnali např. k hradu, pak perimetrem jsou hradby a brány, jimiž se do hradu vstupuje. Cílem je ochránit infrastrukturu před vším, co by mohlo narušit nebo znemožnit její správné fungování.

DDoS útoky

Nejčastějším typem napadení perimetru jsou tzv. DDoS útoky. V případě hradu by se DDoS útok dal přirovnat k pokusu o jeho dobytí velmi početnou armádou. Zdi ani bytelné brány při nedostatečné obraně hrad neochrání, početní převaha nakonec zvítězí. Ale i v případě nezdařeného útoku může do hradu pod pláštíkem bitevní vřavy nepozorovaně proniknout záškodník, který potom tajně pracuje pro nepřítele. DDoS útok je jedním z neúčinnějších způsobů, jak např. jednoduše a cíleně vytlačit konkurenci z trhu. Cena hodiny útoku, včetně služeb a hlášení o průběhu a škodách, se na černých internetových trzích pohybuje v řádech desítek USD. A právě nízká cena, vysoké škody a drahá ochrana jsou důvodem pro jejich rapidně rostoucí popularitu i množství. CRA poskytuje formou služby možnost obrany proti DDoS útokům. Ta dokáže detekovat a odfiltrovat nežádoucí provoz a ochránit síť klienta i před velmi silným útokem.

Firewall – první stráž na cestě dat

Firewall připomíná stráže u hradní brány. Dbají o to, aby pohyb lidí a zboží mezi hradem a okolím probíhal podle pravidel stanovených správou hradu. Firewall funguje jako centrální a kompletní ochrana cloudové a síťové infrastruktury. Služba CRA Next Generation Firewall disponuje funkcemi detekce a prevence průniku do infrastruktury, filtruje síťový provoz a propouští pouze povolené protokoly, umožňuje aktivovat antivirovou a antispamovou ochranu, detekovat nejrůznější anomálie v provozu, jako je třeba překročení hodnot či nestandardní chování. Zajišťuje rovněž terminaci SSL spojení. Variantu služby lze zvolit podle požadavků na výkon a propustnost.

Ochrana aplikační vrstvy

Aplikace, především ty dostupné z internetu, jako třeba web servery, e-shopy či e-mailové servery, jsou dalším, zdaleka však ne posledním, terčem hackerů. Cílem je buď aplikace zpomalit či zcela zablokovat, nebo prostřednictvím jejich zranitelností proniknout dovnitř a dále škodit.

Zranitelnosti aplikační vrstvy

Více než polovinu všech útoků na aplikace tvoří již zmiňované DDoS útoky, vkládání SQL dotazů (SQL Injection) a mezistránkové skriptování (Cross Site Scripting). K zablokování aplikace DDoS útokem na aplikaci navíc stačí o řád méně současných dotazů než k zablokování komunikace na perimetru. Aplikační DDoS jsou tak u hackerů velmi oblíbené a tvoří skoro čtvrtinu všech útoků. Útoky typu SQL Injection využívají hlavně zranitelností formulářů. Místo požadovaného textového údaje, např. přihlašovacího jména nebo adresy, vloží útočník do pole databázový příkaz. Není-li formulář navržen správně, může v databázi dojít ke spuštění příkazu s odpovídajícími důsledky, nezřídka katastrofálními. Cross Site Scripting spočívá v podstrčení škodlivého kódu do ověřené webové stránky, tedy stránky považované za bezpečnou. Kód tak zdánlivě pochází z ověřeného zdroje a stává se vážným nebezpečím jak pro webovou aplikaci, tak pro návštěvníky stránky.

Hodní a zlí boti

Bezmála polovinu internetového provozu generují automaticky internetoví roboti, tzv. boti. Někteří jsou „hodní“, ostatní „zlí“. Těch zlých je víc. Hodní, jako jsou např. vyhledávače nebo srovnávače cen, prohledávají internet a sbírají užitečné informace, které jejich provozovatelé zpracovávají a předkládají uživatelům. Zlí škodí. Prolézají internet, vyhledávají zranitelnosti, kradou data a identity nebo provádějí DDoS útoky. Sítě zlých botů, tzv. botnety, sdružují mnohdy i statisíce botů, které jsou schopny v jediném okamžiku současně zaútočit. Boti často sídlí bez vědomí jejich uživatelů ve špatně zabezpečených počítačích. Značnou část botnetů také tvoří IoT zařízení připojená do internetu. To je mimochodem další důvod, proč pro internet věcí používat samostatné a bezpečné IoT sítě.

Firewall, který rozumí aplikacím

Na rozdíl od klasického firewallu, který „pouze“ filtruje provoz na úrovni protokolů, CRA Web Application Firewall (WAF) rozumí náplni provozu, chápe obsah formulářů i chování aplikací. Zajistí účinnou ochranu před útoky zvenčí, aniž by bylo třeba jakkoliv zasahovat do kódu aplikací. Zabezpečí i infrastrukturu, na které aplikace běží, a ochrání ji před přetížením. Účinně filtruje veškerý provoz a odhalí pokusy o prolomení ochrany nebo o nežádoucí přístupu k datům. Může sloužit jako restriktivní ochrana nebo pouze jako auditovací nástroj, který umožní přenést složitější ochranu až na úroveň aplikace. Je vybaven umělou inteligencí schopnou se učit, a tak odhalí i nestandardní požadavky na webovou aplikaci.

Mikrosegmentace aneb metoda včelí plástve

Dojde-li k prolomení ochrany infrastruktury, ať už na perimetru nebo na firewallu, nemá její uživatel obvykle žádné další nástroje jak útok zastavit. Pro nové typy dynamicky se vyvíjejících hrozeb, pokročilých a často koordinovaných útoků takový model ochrany již nedostačuje. Cestou jak zabránit šíření nebezpečného kódu uvnitř infrastruktury je mikrosegmentace. Ta vytvoří uvnitř infrastruktury strukturu podobnou včelí plástvi. Buňky plástve, mikrosegmenty, v nichž běží jednotlivé aplikace, odděluje systém interních firewallů. To umožňuje okamžitě aplikovat nová pravidla pouze pro firewally přiřazené určité aplikaci a umožní ji v případě prolomení ochrany izolovat od zbytku infrastruktury.

Je třeba myslet dopředu

Říká se, že kybernetičtí útočníci jsou vždy o krok napřed. A je to bohužel pravda. Je proto nutné neustále myslet dopředu a snažit se útokům nejenom předcházet, ale také myslet na zadní kolečka pro případ, že obrana selže. Co ještě může pomoci s bezpečností?

Zálohování

Otázky zálohování asi není třeba příliš rozvádět. Jedno je jisté, správná a zabezpečená záloha dat a aplikací představuje nejrychlejší způsob, jak v případě katastrofy obnovit činnost IT a potažmo i celé firmy.

Softwarově definované sítě

WAN sítě propojují firemní centrálu s pobočkami, cloudovými aplikacemi a s internetem. Obvykle přitom využívají datové linky nebo VPN sítě externího poskytovatele. Nárůst provozu, požadavky na připojování dalších lokalit nebo zařízení a využívání cloudových aplikací často v klasických WAN sítích způsobují zpomalování či dokonce výpadky provozu. Navyšování kapacity linek je nákladné a ne vždy vede k uspokojivým výsledkům. Softwarově definovaná WAN (SD WAN) nahlíží na WAN síť jako na jediný celek, umožňuje ji centrálně řídit, optimalizovat provoz, využít i kapacitu lokálních přípojek a zajistit tak ve všech případech kvalitní propojení. Na stejném principu centrálního softwarového řízení pracují i ostatní typy softwarově definovaných sítí (SDN).

Nedůvěřuj a prověřuj

Aplikace využívající síťový přístup s nulovou důvěrou (Zero Trust Network Access, ZTNA) jsou na internetu neviditelné, nelze je vyhledat ani jinak zjistit jejich existenci nebo vlastnosti. Přístup zprostředkuje důvěryhodná autorita, tzv. broker, který ověřuje nejenom identitu uživatele, ale také kontext přístupu a přiřazené bezpečnostní politiky.

SASE – bezpečný cloudový přístup

Secure Access Service Edge (SASE) je cloudová služba, která v sobě spojuje síťové a bezpečnostní služby s WAN propojením. Ke cloudovým aplikacím uživateli zajišťuje dynamický a bezpečný přístup odkudkoliv. Zjednodušeně lze SASE vnímat jako jakýsi cloudový firewall ležící mezi uživatelem a aplikací, který zahrnuje funkce firewallu, brány pro webový přístup (Web Access Gateway), přístupu s nulovou důvěrou a často i nástroje pro detekci hrozeb.

CRA a kybernetická bezpečnost

České Radiokomunikace berou kybernetickou bezpečnost velmi vážně. Vždyť na jejich služby spoléhá i kritická infrastruktura státu. Tým CRA pro kybernetickou bezpečnost (CSIRT tým) je součástí řady pracovních skupin zaměřených na rozvoj a udržení kybernetické bezpečnosti v České republice. CRA nabízí kompletní portfolio služeb pro ochranu zákaznické infrastruktury. Zákaznická data v cloudovém prostředí jsou navíc šifrovaná a nakládá se s nimi podle aktuálních směrnic ISO.

CRA jsou držiteli osvědčení Národního bezpečnostního úřadu (NBÚ) pro seznamování se s utajovanými informacemi pro stupeň utajení „tajné“, takže fyzická i kybernetická bezpečnost je něco, co rozhodně nepodceňují. A o své nejlepší zkušenosti a know-how jsou CRA připraveny se podělit i s českými komerčními subjekty. Začít se dá například bezpečnostním auditem, který odhalí, na jaké oblasti kybernetické bezpečnosti je potřeba se zaměřit.

Na CRA webináře se můžete registrovat také na našich stránkách CRA Tech Talks, kde najdete všechny potřebné informace o našich akcích, přednášejících i záznamy dalších webinářů.

[1] www.twilio.com/covid-19-digital-engagement-report

[2] www.parachutetechs.com/2021-cyber-attack-statistics-data-and-trends